Arthas stack命令

Arthas stack命令

jlynetArthas 是Alibaba开源的Java诊断工具,深受开发者喜爱。在线排查问题,无需重启;动态跟踪Java代码;实时监控JVM状态。

Arthas 支持JDK 6+,支持Linux/Mac/Windows,采用命令行交互模式,同时提供丰富的 Tab 自动补全功能,进一步方便进行问题的定位和诊断。

当你遇到以下类似问题而束手无策时,Arthas可以帮助你解决:

- 这个类从哪个 jar 包加载的?为什么会报各种类相关的 Exception?

- 我改的代码为什么没有执行到?难道是我没 commit?分支搞错了?

- 遇到问题无法在线上 debug,难道只能通过加日志再重新发布吗?

- 线上遇到某个用户的数据处理有问题,但线上同样无法 debug,线下无法重现!

- 是否有一个全局视角来查看系统的运行状况?

- 有什么办法可以监控到JVM的实时运行状态?

- 怎么快速定位应用的热点,生成火焰图?

本教程会以一个简单的应用为例,演示stack命令。

启动arthas demo

下载arthas-demo.jar,再用java -jar命令启动:

1 | wget https://arthas.aliyun.com/arthas-demo.jar;java -jar arthas-demo.jar |

arthas-demo是一个很简单的程序,它随机生成整数,再执行因式分解,把结果打印出来。如果生成的随机数是负数,则会打印提示信息。

启动arthas-boot

在新的Terminal 2里,下载arthas-boot.jar,再用java -jar命令启动:

1 | wget https://arthas.aliyun.com/arthas-boot.jar;java -jar arthas-boot.jar |

arthas-boot是Arthas的启动程序,它启动后,会列出所有的Java进程,用户可以选择需要诊断的目标进程。

选择第一个进程,输入 1 ,再Enter/回车:

1 | 1 |

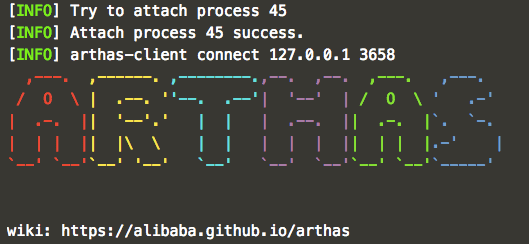

Attach成功之后,会打印Arthas LOGO。输入 help 可以获取到更多的帮助信息。

1 | help |

stack命令

输出当前方法被调用的调用路径

很多时候我们都知道一个方法被执行,但这个方法被执行的路径非常多,或者你根本就不知道这个方法是从那里被执行了,此时你需要的是 stack 命令。

参数说明

| 参数名称 | 参数说明 |

|---|---|

| class-pattern | 类名表达式匹配 |

| method-pattern | 方法名表达式匹配 |

| condition-express | 条件表达式 |

| [E] | 开启正则表达式匹配,默认为通配符匹配 |

[n:] |

执行次数限制 |

这里重点要说明的是观察表达式,观察表达式的构成主要由 ognl 表达式组成,所以你可以这样写"{params,returnObj}",只要是一个合法的 ognl 表达式,都能被正常支持。

观察的维度也比较多,主要体现在参数 advice 的数据结构上。Advice 参数最主要是封装了通知节点的所有信息。

- 特殊用法请参考:https://github.com/alibaba/arthas/issues/71

- OGNL表达式官网:https://commons.apache.org/proper/commons-ognl/language-guide.html

使用例子

stack

1 | stack demo.MathGame primeFactors |

按q或者Ctrl+c退出

1 | q |

1 | stack demo.MathGame primeFactors |

据条件表达式来过滤

1 | stack demo.MathGame primeFactors 'params[0]<0' -n 2 |

按q或者Ctrl+c退出

1 | q |

1 | stack demo.MathGame primeFactors 'params[0]<0' -n 2 |

据执行时间来过滤

1 | stack demo.MathGame primeFactors '#cost>5' |

按q或者Ctrl+c退出

1 | q |

1 | stack demo.MathGame primeFactors '#cost>5' |

更多信息

在“stack”中,我们演示了了Arthas的stack命令。如果有更多的技巧或者使用疑问,欢迎在Issue里提出。

如果您在使用Arthas,请让我们知道。您的使用对我们非常重要:查看

文章拷贝来源:https://start.aliyun.com/course?spm=a2ck6.17690074.0.0.28bc2e7dHTphXs&id=PaiFAkJM